Что такое ботнет? Объяснение техники кибератаки

Здравствуйте, друзья-компьютерщики!

После недавней серии громких атак программы-вымогатели заняли центральное место среди вредоносных программ.

Однако это не означает, что другие формы и методы кибератак перестали быть угрозой.

Некоторые до сих пор очень активно используются и опасны, даже если они не несут той ауры позора и дурной славы, которая была у них когда-то.

Одним из них являются ботнеты, которые отвечают за целый ряд различных типов атак.

Итак, что такое ботнет?

Краткое определение ботнета будет выглядеть так: взаимосвязанная сеть устройств, зараженных вредоносным ПО, используемая для осуществления киберпреступной деятельности.

Существует несколько типов ботнетов, и они могут использоваться для различных целей.

Давайте подробнее рассмотрим, как функционирует эта широко распространенная форма вредоносного ПО.

Как работают ботнеты?

Термин ботнет происходит от слов «робот» и «сеть».

Причина, по которой слово «робот» является частью названия, заключается в том, что атаки ботнетов автоматизированы, а компьютеры в ботнете автоматически выполняют отдаваемые команды.

Ботнеты работают, заражая компьютеры и другие устройства, подключенные к интернету, при этом каждое зараженное устройство добавляется в сеть.

Первоначальные устройства, добавленные в ботнет, могут быть заражены любой формой традиционного внедрения вредоносных программ.

Хакеры могут сделать это, используя уязвимости программного обеспечения, электронную почту, уязвимости в кибербезопасности и так далее.

Как только коллектив ботнета сформирован, он имеет возможность «вербовать» больше устройств в сеть «робота».

Владельцы зараженных устройств практически не подозревают, что их компьютер является частью ботнета.

Вот почему компьютеры в ботнете часто называют «армией зомби» — они становятся невольными слугами кого-то с гнусными планами.

Однако вместо мозгов они ищут другие устройства для заражения.

Как выдаются команды ботнета?

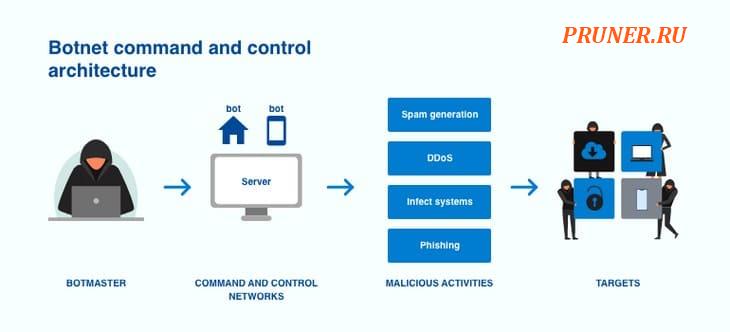

Владельцев бот-сетей называют «ботоводами» или «ботмастерами».

Пастух ботов удаленно управляет ботнетом через серверы управления и контроля (C&C или C2).

Через сервер ботнета пастух может отдавать команды в сеть, которым должен следовать каждый зараженный зомби-компьютер.

Методы выдачи команд могут различаться у разных хакеров.

Одним из наиболее часто используемых способов в прошлом были IRC-каналы.

После заражения устройства будут вынуждены автоматически подключаться к назначенному каналу IRC.

Затем создатель бота будет использовать этот канал для отправки и распространения команд, сообщая устройствам, что им нужно делать.

Этот метод отправки команд через IRC-каналы относится к категории централизованных ботнетов (также называемых клиент-серверными ботнетами).

Централизованная структура ботнета функционирует благодаря тому, что бот-пастух напрямую отправляет инструкции каждому зомби-устройству.

Хотя их проще настроить, они также значительно облегчают государственным органам и компаниям, занимающимся кибербезопасностью, определение владельца ботнета.

Следовательно, большинство киберпреступников сегодня предпочитают децентрализованную структуру ботнета.

В децентрализованном одноранговом ботнете бот-пастух может отправить команду на любое зараженное устройство в сети, число которых может исчисляться тысячами.

Затем первоначальный получатель команды автоматически распространяет инструкции для остальной части ботнета.

Как вы можете предположить, таким образом кому-либо гораздо труднее отследить, откуда исходят команды ботнета, и, следовательно, сложнее закрыть сеть или привлечь к ответственности ее создателя.

Один из самых известных ботнетов под названием Zeus перешел с централизованной на децентрализованную модель, чтобы продолжить свою работу.

Zeus или Zbot — особенно коварный ботнет, появившийся где-то в 2007 году.

Zeus был одним из самых распространенных ботнетов в истории: в 2009 году его сеть насчитывала 3,6 миллиона ботов.

Он использовался для кражи финансовой информации у своих целей при добавлении новых устройств в ботнет.

Когда в 2010 году работа ботнета Zeus была нарушена, он обрел новую жизнь под названием GameOver Zeus, перейдя на децентрализованную модель ботнета вместо централизованной.

Благодаря этим приспособлениям Zeus и его различные ответвления досаждают нам и по сей день.

Типы ботнет-атак

Хорошо, теперь, когда мы рассмотрели основы того, как они создаются и как они работают, остается один вопрос: для чего используются ботнеты?

Ботнеты используются для запуска вредоносных атак, полагаясь на огромную массу компьютеров-зомби в своих рядах, чтобы подавить систему, вывести из строя сеть, отключить приложение или наводнить интернет электронными письмами.

Давайте рассмотрим некоторые из наиболее заметных случаев для каждого типа атаки.

Спам по электронной почте

Одной из наиболее распространенных и старых форм ботнет-атак является спам по электронной почте.

Спам-атака ботнета использует тысячи устройств-зомби в сети для отправки огромного количества электронных писем за короткий промежуток времени.

Это может иметь несколько применений и выполнять разные задачи — от перегрузки почтовых ящиков людей до распространения вредоносных программ и фишинговых атак.

Одним из первых случаев ботнет-атак, ставших достоянием общественности, была атака, проведенная Ханом С. Смитом в 2000 году.

С помощью созданного им спам-ботнета Смиту удалось разослать 1,25 миллиона фишинговых писем.

Целью этих электронных писем была попытка украсть информацию о кредитной карте и другие конфиденциальные данные.

И он добился успеха, сумев получить более 3 миллионов долларов.

Пока его не поймали правоохранительные органы и не предъявили иск на 25 миллионов долларов.

Cutwail был еще одним печально известным ботнетом, специализирующимся на рассылке спама по электронной почте.

В 2009 году ботнет Cutwail отправлял 51 миллион электронных писем в минуту, что на тот момент составляло колоссальные 46,5% глобального объема спама.

Помимо спама по электронной почте, Cutwail использовал DDoS-атаки.

Хотя активность ботнета за последние годы значительно снизилась, считается, что он все еще активен.

DDoS-атаки

Из-за того, как работают ботнеты (предоставляя пастухам ботов армию принудительных призывников), киберпреступники, стоящие за ними, используют сеть для запуска атак, которые могут использовать это численное преимущество.

Один из типов атак, который выиграет от этого больше всего — это DDoS-атаки.

Если вы не знакомы с этим термином, DDoS означает распределенный отказ в обслуживании.

Эти атаки стремятся перегрузить сервер, сеть или службу трафиком, отправляя им огромное количество запросов на доступ, что приводит к тому, что цель отключается и становится недоступной для других пользователей.

Естественно, с учетом мощности тысяч зомби-устройств, DDoS-атаки являются идеальным местом нападения для владельцев ботнетов.

DDoS-атака с использованием ботнета сообщает всем машинам в сети, чтобы они нацеливались на конкретную службу или сайт с запросами, стремясь вывести его из строя или замедлить до сканирования.

Атаки ботнетов DDoS также могут использоваться для шантажа и запугивания компаний, вымогая выкуп.

Одним из особенно неприятных ботнетов, использовавших DDoS-атаки, был Mirai.

Рассматриваемый ботнет использовал DDoS-атаки в 2016 году, в результате чего восточное побережье США на какое-то время не могло получить доступ к большей части интернета.

Особенностью этой атаки, помимо ее разрушительных последствий, было то, что среди 600 000 зараженных машин в ботнете было много IoT-устройств.

Это был первый пример нападения на IoT-устройства, поскольку ранее киберпреступники в основном занимались заражением компьютеров.

Интересная мелочь о Mirai заключается в том, что его первоначальная цель была не такой гнусной, как вы могли себе представить.

Его создатели не были безликими киберпреступниками, стремящимися вымогать деньги или атаковать правительственные веб-сайты — они были детьми, которые искали DDoS-серверы Minecraft, чтобы получить преимущество в игре.

Bricking

После Mirai основными мишенями для ботнетов стали устройства IoT, такие как различные датчики, оборудование для голосового управления и системы домашней безопасности.

Если владельцам IoT-устройств было интересно, что такое ботнеты, они выяснили это достаточно быстро.

Одним из популярных типов атак, нацеленных на IoT-устройства, был «Bricking» (кирпич) — стирание прошивки устройства, что делало его навсегда непригодным для использования.

Майнинг криптовалюты

Большинство популярных сегодня криптовалют создаются с помощью процесса, называемого майнингом.

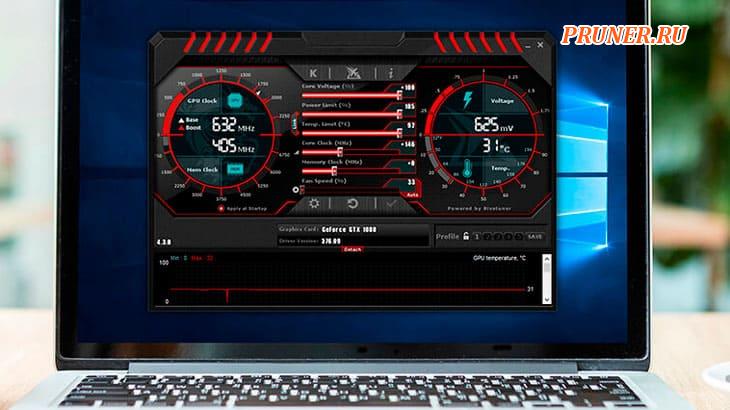

Майнинг криптовалюты использует ЦП или ГП компьютера для решения сложных математических головоломок.

Злоумышленники, намеревающиеся завладеть криптовалютами, заражают компьютеры и добавляют их в ботнет для майнинга криптовалюты.

С помощью этих криптоботнетов ботоводы могут не только не использовать собственные ресурсы для майнинга, но и зарабатывать деньги, имея доступ к тысячам машин для принудительного майнинга.

Крипто-ботнеты становятся все более популярными в последние несколько лет из-за беспрецедентного роста крипто-сектора.

Кроме того, благодаря анонимности криптотранзакций владелец криптоботнета может легко избежать идентификации и судебного преследования.

Sysrv — ботнет, впервые обнаруженный в декабре 2020 года, является одним из крупнейших криптоботнетов в мире.

Sysrv — это ужасающе продвинутый ботнет, который в первую очередь нацелен на приложения корпоративного уровня.

Он может атаковать системы Linux и Windows, создавать дополнительных хакерских ботов и даже выявлять и удалять другие вредоносные программы для криптомайнинга.

Кроме того, он может сканировать систему в поисках закрытых ключей, которые позволяют ему распространяться по всей сети.

По состоянию на 2021 год Sysrv все еще очень активен.

Кража информации и личных данных

Владельцы ботнетов также принимали участие в более традиционных формах киберпреступности.

Погонщики ботов часто использовали ботнеты для проникновения в корпоративные системы с целью кражи данных у целевой компании и ее пользовательской базы.

Ботнет попытается собрать личные и финансовые данные, которые затем будут использованы или проданы для получения денежной выгоды.

Для улучшения защиты от ботнетов рекомендуется использовать защиту от кражи идентификаторов.

Как удалить ботнет и защитить себя от ботнет-атак?

Хотя ботнеты звучат пугающе, и они, безусловно, могут причинить ущерб, если их не остановить, пользователи компьютеров и компании не беззащитны.

Вот основные способы защиты от атак ботнетов.

- Установите первоклассное антивирусное программное обеспечение и регулярно обновляйте его;

- Дважды проверяйте, прежде чем открывать какие-либо подозрительные электронные письма;

- Не загружайте вложения электронной почты, если вы абсолютно не уверены, что это такое и отправитель является законным;

- Не нажимайте на подозрительные ссылки;

- Используйте надежные пароли на своих смарт-устройствах;

- Обновляйте прошивку вашего устройства.

Следуя этим советам по безопасности, вредоносное ПО для ботнетов будет редко достигать вас.

Однако кибер-злоумышленники часто изобретают новые способы атаки, и даже пользователи, которые бдительно следят за своей кибербезопасностью, могут стать жертвами бот-сетей.

Из-за специфического способа работы владельцы зараженных устройств часто совершенно не замечают, что они являются частью ботнета, что делает их обнаружение невероятно трудным.

Часто задаваемые вопросы

Что такое ботнеты и как они работают?

Ботнеты — это сети зараженных устройств, готовых к подключению к интернету, управляемые бот-пастухом.

Они используются для запуска различных типов кибератак.

Что такое ботнет-атака?

Ботнеты используются для запуска спам-кампаний по электронной почте, DDoS-атак, крипто-майнинга и кражи данных.

Какие существуют типы ботнетов?

Существует два основных типа ботнетов: централизованные и децентрализованные.

В централизованной модели инструкции для ботнета поступают непосредственно от ботовода на каждое зараженное устройство.

В децентрализованной модели бот-пастух отправляет инструкции любому устройству в сети, которое затем распространяет эти команды на другие машины.

До скорых встреч! Заходите!